Malware Mr. Black transforma roteadores em zumbis

Malware Mr. Black

A empresa de segurança Incapsula descobriu um grande botnet utilizado para lançar ataques de negação de serviço distribuídos (DDoS). Porém, este botnet, chamado de Mr. Black, não foi feito para infectar computadores. Em vez disso, ele cria um exército de roteadores zumbis, prontos para obedecer a comandos remotos.

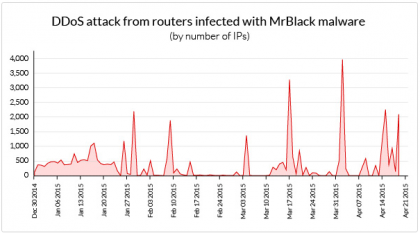

A Incapsula observou o tráfego deste botnet ao longo de 111 dias. Durante esse tempo, foram identificados 40.269 endereços IP usados no ataque. Os equipamentos infectados apareciam espalhados ao redor do mundo, vindo de 1600 ISPs (provedores de serviço de internet).

O interessante neste botnet é que ele não foi projetado usando nenhuma técnica nova de ataques. A Incapsula descobriu que os roteadores no botnet estavam todos configurados para aceitar gerenciamento remoto, significando que os usuários – os atacantes – poderiam descobri-los online e realizar alterações de configuração. Quase todos os roteadores também usavam nomes de usuário e senhas padrão, de modo que tomar o controle desses equipamentos acabou sendo uma tarefa trivial.

Histórico de ataques DDoS a partir de roteadores infectados com o malware Mr. Black

Como proteger seu roteador de ameaças como o Mr. Black

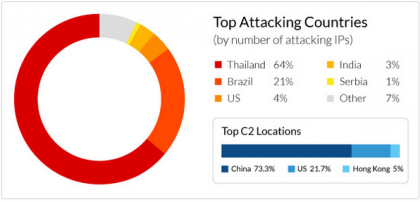

Seu roteador pode fazer parte dessa horda zumbi – principalmente se você vive nos países mais afetados pelo malware. E, infelizmente, o Brasil é o segundo país mais infectado, atrás apenas da Tailândia, sendo que ambos os países em conjunto respondem por 85% dos roteadores comprometidos. É interessante notar que a infraestrutura de comando e controle usada pelos desenvolvedores do botnet para direcionar os ataques está baseada primariamente na China, com um pequeno foco nos Estados Unidos.

Países mais atacados pelo malware Mr. Black, por número de IPs

Há alguns passos básicos que você deve tomar para se proteger dessa ameaça e tornar sua rede caseira mais segura. A Incapsula recomenda desabilitar as configurações de gerenciamento remoto no seu roteador de banda larga e, o mais importante, que você altere o nome de usuário e senha padrão do roteador – tarefa que muitas pessoas não executam. Se essa troca de senha, seu roteador está completamente desprotegido contra esse malware, e contra outros tipos de ataques e invasões.

Você pode verificar se seu roteador não está aberto a acesso remoto usando a ferramenta Open Port Finder da You Get Signal, e escanear as portas SSH (22), Telnet (23) e HTTP/HTTPS (80/443).

Se você acredita que seu roteador já foi contaminado, faça uma atualização do firmware para a versão mais recente fornecida pelo fabricante.

Fonte: Incapsula Blog

Escreva um comentário